뉴스노믹스 전상천 기자 |

최근 마이크로소프트의 인터넷 익스플로러(Internet Explorer, 이하 IE) 브라우저의 새로운 제로데이를 악용한 사이버 공격이 이뤄지고 있는 것으로 나타났다.

제로데이(Zero-Day)는 해킹에 악용될 수 있는 시스템 취약점 중 아직 보안 패치가 발표되지 않은 취약점이다.

안랩(대표·강석균) ASEC(AhnLab SEcurity intelligence Center) 분석팀과 국가사이버안보센터(NCSC, National Cyber Security Center) 합동분석협의체는 16일 이같은 내용을 상세하게 분석한 합동분석보고서를 발표했다.

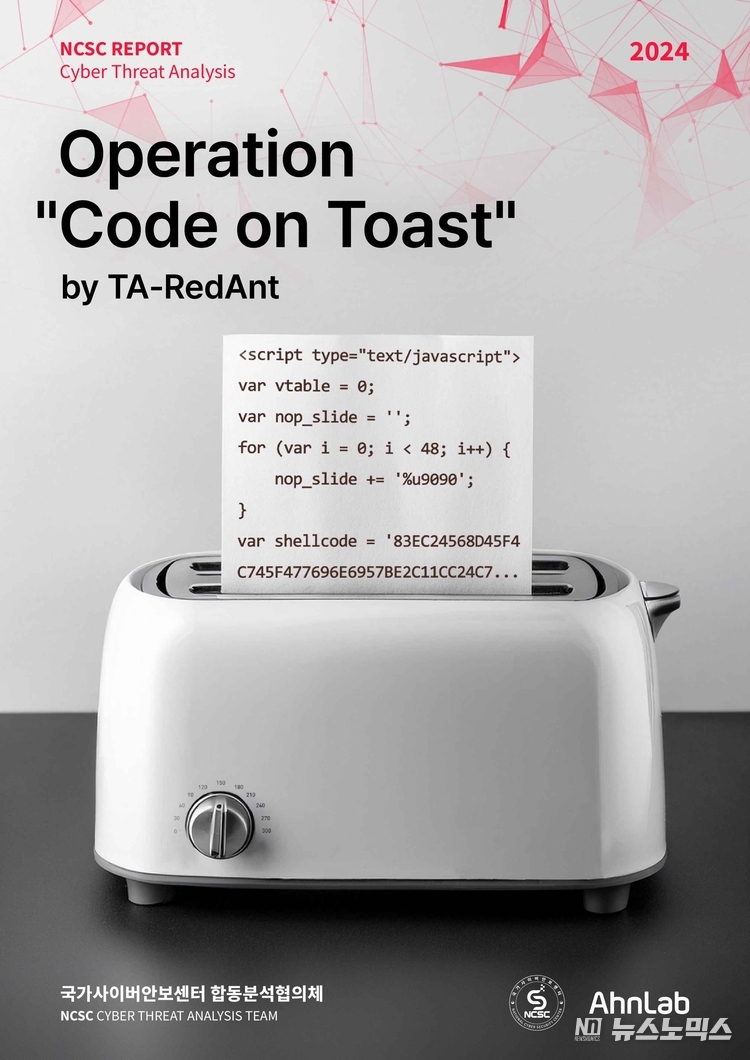

이번 보고서의 제목은 ‘Operation Code on Toast by Ta-RedAnt(TA-RedAnt 공격그룹의 팝업광고를 악용한 악성코드 유포)다다.

이번 보고서에는 지난 5월 안랩과 NCSC가 ‘TA-RedAnt(별칭: RedEyes, ScarCruft, Group123, APT37 등으로 알려진 북한의 해킹조직)’ 공격그룹의 대규모 사이버 공격에 대응하며 발견한 IE 브라우저 내 신규 제로데이 공격과 이를 이용한 공격에 대한 상세 분석 내용이 담겨 있다.

□ IE 취약점 이용해 토스트 광고 실행 프로그램 악용

안랩과 NCSC가 발견한 이번 IE 취약점 활용 공격은 최근 다양한 무료 소프트웨어에서 함께 설치되는 특정 ‘토스트(Toast)’ 광고 실행 프로그램을 악용한 것이 특징이다.

토스트(Toast)란 PC 화면 하단(주로 우측 하단)에서 솟아오르는 형태로 나타나는 팝업 알림이다.

이번 사례에서 공격자는 특정 토스트 광고 프로그램이 광고 콘텐츠를 다운로드 할 때 지원이 종료된 취약한 인터넷 익스플로러 모듈을 사용한다는 점을 노렸다.

공격자는 먼저 토스트 광고 프로그램이 광고 콘텐츠를 다운(제공)받는 특정 국내 광고 대행사의 서버를 공격해 권한을 획득했다. 이후 해당 서버의 광고 콘텐츠 관련 스크립트에 취약점 코드를 삽입했다. 이 취약점은 토스트 광고 프로그램이 서버에서 콘텐츠를 다운로드 후 렌더링하는 과정에서 발현된다.

* 렌더링(rendering): 컴퓨터가 데이터를 처리해 화면에 그래픽, 이미지, 영상 등을 시각적으로 표현하는 과정

이번 취약점은 인터넷 익스플로러의 자바스크립트 엔진(jscript9.dll)이 데이터 타입을 잘못 해석해 오류(Type Confusion)를 발생시키도록 유도하는 것이다. 공격자는 이 점을 악용해 토스트 광고 프로그램이 설치된 PC에 악성코드 감염을 유도했다. 감염 이후에는 원격 명령 등 다양한 악성 행위를 수행할 수 있다.

양 기관은 해당 취약점을 즉시 마이크로소프트에 신고했다.

마이크로소프트는 지난 8월 13일(미국 현지시각 기준) 정기 패치에서 해당 취약점에 대해 공식 CVE 코드(CVE-2024-38178, CVSS 7.5)를 발급하고 관련 패치도 완료했다.

□ IE 모듈 사용하고 있는 일부 윈도우 애플리케이션 피해 예방 최선

마이크로소프트는 지난 2022년 6월 IE 지원을 종료했다.

하지만, 이번 사례와 같이 여전히 IE 모듈을 사용하고 있는 일부 윈도우 애플리케이션을 노린 공격이 꾸준히 발견되고 있어, 조직 및 사용자의 각별한 주의 및 보안 패치 업데이트가 필요하다.

피해 예방을 위해 사용자는 운영체제 및 소프트웨어 등의 보안 패치 업데이트를 수시로 진행해야 한다.

또한, 소프트웨어 제조사에서는 제품 개발 시 보안에 취약한 개발 라이브러리 및 모듈 등이 사용되지 않도록 주의해야 한다.

안랩은 현재 V3, MDS, EDR 등 다양한 엔드포인트 제품군에서 수집한 탐지 로그 센서에 기반해 이번 취약점을 포함한 취약점 공격 정황을 선제적으로 파악하고 차단하고 있다.

이번 취약점을 발견 및 분석한 안랩 ASEC 분석팀 김준석 선임연구원은 “이번 사례는 토스트 광고 프로그램을 악용해 공격을 시도한 것이 특징"이라며 "해당 프로그램이 취약한 인터넷 익스플로러 모듈을 사용한다는 점을 노려 대규모 피해가 발생할 수 있었다”고 강조했다.

안랩 ASEC 분석팀 송태현 선임연구원도 “최근 다양한 취약점을 악용한 공격이 증가하는 추세로, 피해 예방을 위해 사용자들은 운영체제 및 소프트웨어 등의 보안 업데이트를 정기적으로 진행하는 등 기본 보안 수칙 준수가 매우 중요하다”고 말했다.

합동보고서 전문은 ASEC의 위협 인텔리전스 분석 정보 채널 ASEC 블로그와 국가사이버안보센터 홈페이지에서 확인할 수 있다.

웹사이트: http://www.ahnlab.com